Kraken настоящая ссылка

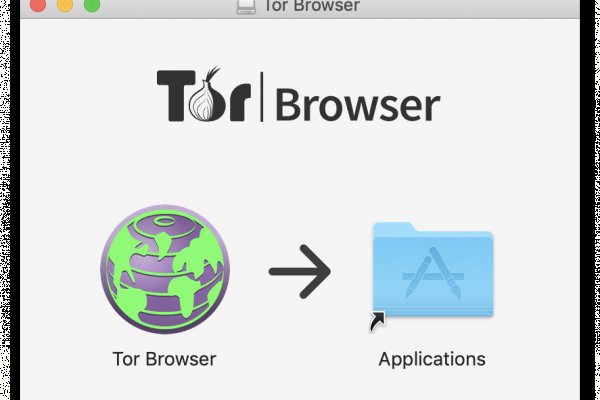

Обязательно нужен. Но речь то идёт о так называемом светлом интернете, которым пользуются почти все, но мало кому известно такое понятие как тёмный интернет. На это указывают поисковые запросы в зайти Google. Подобно Hydra, Мега обслуживает покупателей только из России и некоторых других приближенных стран. Наглядный пример: На главной странице магазина вы всегда увидите первый проверочный код Мега Даркнет, он же Капча. Информация, которая используется в Тор браузере, сначала прогоняется через несколько серверов, проходит надёжную шифровку, что позволяет пользователям меги оставаться на сто процентов анонимными. Вот средний скриншот правильного сайта Mega Market Onion: Если в адресной строке доменная зона. Категории товаров на Mega Darknet Market: Стимуляторы, Марихуанна, Эйфортики, Опиоды, Аптека/Фарма, Психоделики все чего вы желаете на одной торговой площадке. Функционал Mega полностью взят с закрытой в апреле 2022 года Hydra. Волгоград, Хабаровск и на этом список городов не заканчивается, переходи на площадку и ищи магазин в своем городе! Всё что нужно: деньги, любые документы или услуги по взлому аккаунтов вы можете приобрести, не выходя из вашего дома. Мега мега это самый большой интернет магазин запрещенных веществ, основанный на крипто валюте, который обслуживает всех пользователей СНГ пространства. Наши преимущества link не заканчиваются на вышесказанном ведь вы можете: Пополнить баланс в том числе и через Сбербанк. Некоторые способные фишеры настраивали поддельные URL-адреса. Скопируйте все рабочие ссылки с этого сайта к себе на компьютер так как Роскомнадзор может удалить сайт. Но мы поможем обойти блокировку. Мега Даркнет не работает что делать? Это попросту не возможно. Правильное названия Рабочие ссылки на Мегу Главный сайт Перейти на mega Официальное зеркало Зеркало Мега Альтернативное зеркало Мега вход Площадка Мега Даркнет mega это каталог с продавцами, маркетплейс магазинов с товарами специфического назначения. Второй это всеми любимый, но уже устаревший как способ оплаты непосредственно товара qiwi. Ссылка на мегу. Mega Darknet Market не приходит биткоин решение: Банально подождать. Но сейчас навряд ли это получится из-за антироссийских санкций. Если же данная ссылка будет заблокированная, то вы всегда можете использовать приватные мосты от The Tor Project, который с абсолютной точностью обойдет блокировку в любой стране. Площадка Мега Даркнет mega это каталог с продавцами, маркетплейс магазинов с товарами специфического назначения. Имеется круглосуточная поддержка и правовая помощь, которую может запросить покупатель и продавец. На нашем сайте всегда рабочая ссылка на Мега Даркнет. Площадка mega. Mega Darknet Market Вход. Чтобы зайти на Мегу используйте. Тор-браузер или ВПН. Официальный сайт мега Даркнет Маркет и все зеркала Mega Onion. Узнайте как зайти на Мегу через. Tor или без VPN браузера. Рабочие ссылки в сети Тор. Как зайти на Mega. Чтобы зайти на Мегу используйте Тор-браузер или ВПН. Часто сайт маркетплейса заблокирован в РФ или даже в СНГ, поэтому используют обходные зеркала для входа, которые есть. Актуальный список зеркал доступен по ссылкам: /. Ссылка на гидру зеркало. Читать далее. Интернет магазин мега как зайти в телефоне. Через че зайти на мегу. 8 июн. Категории товаров на Mega Darknet Market: Стимуляторы, Марихуанна, Эйфортики, Опиоды, Аптека/Фарма, Психоделики все чего вы желаете на одной торговой площадке. И еще раз: отнеситесь к нашему предупреждению внимательно: эта статья не является попыткой ни вдохновить, ни одобрить ваше дальнейшее, возможно, противозаконное или аморальное поведение.

Kraken настоящая ссылка - Kraken как найти ссылку

нного хостинга 328. Response template for Tor relay operator to ISP (англ.). Архивировано 16 сентября 2014 года. Продолжается дело активиста, державшего дома узел Tor. Архивировано 11 сентября 2014 года. В сети Tor наблюдается серьёзная перегрузка (рус.). Austrian Tor exit relay operator guilty of ferrying child porn (англ.). В июне 2012 года единственный интернет-провайдер Эфиопии Ethio Telecom en заблокировал Tor с помощью технологии Deep packet inspection 265. 7 Tips To Avoid NSA Digital Dragnet (англ.). Способен ли запуск собственного сервера Tor повысить анонимность пользователя, если он также будет использовать его в качестве клиента? По сообщению независимого специалиста в области информационной безопасности, известного как nusenu, в 2020 году неизвестные злоумышленники создали большое количество выходных узлов TOR с целью похищения криптовалюты. Raspberry Pi Tor relay (англ.). Мария Нефёдова. Dnssec over Tor (англ.). И хотя скрытые сервисы поддерживают такие решения, как HAProxy, возможность перенаправления клиентов на разные IP-адреса, как это делает, например, Round robin DNS, отсутствует. The Hidden Wiki: Between The Layers of The Onion Router Networks (англ.). Хакеры нацелились на уязвимость в защищённой сети Tor (рус.). OnionCat 407 программное обеспечение, позволяющее туннелировать через Tor протоколы icmp, TCP и UDP 408 при помощи виртуального сетевого адаптера TUN/TAP, используя работу скрытых сервисов с VPN и IPv6 409. 25. Попробуйте воспользоваться нашей инструкцией. Акции против конечных пользователей сети Tor править править код В январе 2014 года группа шведских учёных из Университета Карлстада опубликовала отчёт о проводимой. Для всех клиентов мы создали удобные условия для сотрудничества. Installing i2p inside Whonix-Workstation (i2p over Tor) (англ.). В любом случае, пользователю, решившему запустить у себя выходной узел, следует быть готовым к возникновению различных нештатных ситуаций. По состоянию на февраль 2016 года Tor насчитывала более 7000 узлов сети 27, разбросанных по всем континентам Земли, кроме Антарктиды 28, а число участников сети, включая ботов, превышало 2 млн. Скрытые службы Tor могут размещаться за фаерволом, NAT-T 84, прокси-серверами 85 и SSH 86 87, не требуя обязательного наличия публичного IP-адреса. 23. Tor Browser (сокр. Ссылка на мегу mega darknet market - самый динамично-развивающийся маркетплейс в Даркнете. Но в дальнейшем они объявили свой вывод ошибочным 345 346. Программы, работающие по socks-интерфейсу, могут быть настроены на работу через сеть Tor, который, мультиплексируя трафик, направляет его через виртуальную цепочку Tor и обеспечивает анонимный веб-сёрфинг в сети. Bitcoinj - A Java implementation of a Bitcoin client-only node (англ.). На данный момент Mega представлена как самая безопасная площадка в даркнете среди конкурентов. Архивировано из оригинала 8 сентября 2014 года. Уязвимостям сети Tor и изысканиям по их устранению посвящён ряд исследовательских работ 225. 7. Архивировано 4 сентября 2014 года. Здесь курс стабильней и оплата меньше; Случаи оплаты с карты телефона очень редкие, хотя и этот вариант возможен. / mega marketplace / mega Darknet Market - это превосходный маркетплейс в Даркнете. Дата обращения: keisterstash.

Managing and Monitoring Landscapes Protecting and improving land health requires comprehensive landscape management strategies. Land managers have embraced a landscape-scale philosophy and have developed new methods to inform decision making such as satellite imagery to assess current conditions and detect changes, and predictive models to forecast change. The Landscape Toolbox is a coordinated system of tools and methods for implementing land health monitoring and integrating monitoring data into management decision-making.The goal of the Landscape Toolbox is to provide the tools, resources, and training to land health monitoring methods and technologies for answering land management questions at different scales.Nelson Stauffer Uncategorized 0The core methods described in the Monitoring Manual for Grassland, Shrubland, and Savanna Ecosystems are intended for multiple use. Each method collects data that can be used to calculate multiple indicators and those indicators have broad applicability. Two of the vegetative methods, canopy gap and vegetation height, have direct application…Continue readingNelson Stauffer Uncategorized 0Quality Assurance (QA) and Quality Control (QC) are both critical to data quality in ecological research and both are often misunderstood or underutilized. QA is a set of proactive processes and procedures which prevent errors from entering a data set, e.g., training, written data collection protocols, standardized data entry formats,…Continue readingNelson Stauffer Uncategorized 0In order to meet its monitoring and information needs, the Bureau of Land Management is making use of its Assessment, Inventory, and Monitoring strategy (AIM). While taking advantage of the tools and approaches available on the Landscape Toolbox, there are additional implementation requirements concerning the particulars of sample design, data…Continue readingNelson Stauffer Methods Guide, Monitoring Manual, Training 0We’ve added two new videos demonstrating and explaining the Core Methods of Plant species inventory and Vegetation height to our collection. These are two methods that previously didn’t have reference videos, although the rules and procedures for both can be found in volume I of the Monitoring Manual for Grassland, Shrubland,…Continue readingSarah McCord Methods Guide, Monitoring Manual, Training 0Question: Are succulents counted as a woody species when measuring vegetation heights? Answer: Yes. Succulent plant species are considered to be woody in contrast to herbaceous because their function is more similar to woody vegetation than herbaceous vegetation in many applications of these data. From a wildlife viewpoint: Some succulents are…Continue readingNelson Stauffer Blog, News, Presentations 0The 68th annual Society for Range Management meeting held in the first week of February 2015 in Sacramento, California was a success for the Bureau of Land Management’s Assessment, Inventory, and Monitoring (AIM) strategy. Staff from the BLM’s National Operations Center and the USDA-ARS Jornada hosted a day-long symposium to…Continue readingJason Karl Blog, Sample Design sample design, sampling 0What is an Inference Space? Inference space can be defined in many ways, but can be generally described as the limits to how broadly a particular results applies (Lorenzen and Anderson 1993, Wills et al. in prep.). Inference space is analogous to the sampling universe or the population. All these…Continue readingNelson Stauffer Blog, Monitoring Tools & Databases, News 0A new version of the Database for Inventory, Monitoring, and Assessment has just been released! This latest iteration—as always—aims to improve stability and reliability for field data collection on a tablet and data report generation in the office. For more information about DIMA and how it fits into project designs,…Continue readingJason Karl Blog, News 0In compiling information for the redesign of the Landscape Toolbox website and the second edition of the Monitoring Manual, I kept referring back to a small set of seminal references. These are my “Go-To” books and papers for designing and implementing assessment, inventory, and monitoring programs and for measuring vegetation…Continue readingJason Karl Blog, News 0We’re excited to show off the new redesign of the Landscape Toolbox. We’re in the middle of not only refreshing the website, but also completely overhauling the content and how it’s organized in the Toolbox. This version of the Toolbox is draft at this point and is evolving rapidly. Take…Continue reading